Les violations de données prennent une tournure dangereusement personnelle

Les violations de données de grande ampleur sont si fréquentes que nous appelons ces dernières années « l'ère post-violation ». Il n'est pas nécessaire de chercher l'origine ou la définition de cette expression pour en comprendre le sens. Chaque année, des millions de dossiers sensibles sont volés par des pirates informatiques, et les propriétaires des données volées doivent en assumer les conséquences. L'entreprise peut payer une amende et vous offrir un an de surveillance du crédit, mais il n'y a aucune garantie que les particuliers lésés bénéficieront davantage d'aide.

L'un des aspects les plus effrayants des violations de données est que le type de données volées ne se limite pas aux informations bancaires et aux numéros de sécurité sociale. Certaines de ces violations concernent des données très personnelles qui peuvent être utilisées pour humilier une personne, au point de l'amener à se faire du mal. Les données volées peuvent être utilisées pour interférer avec l'application de la loi, localiser une personne qui se cache ou porter atteinte de manière irrémédiable à la carrière et aux moyens de subsistance d'une personne.

Ville d'Oakland, 2023

Nous avons évoqué à plusieurs reprises les attaques par ransomware d'Oakland. En bref, Oakland a subi l'attaque du gang de ransomware Play le 8 février dernier. Les systèmes de la ville ont été largement affectés et une énorme perte de données a été déplorée, dont plus de dix ans d'informations salariales et d'autres fichiers sensibles. Play a publié 10 Go de données le 4 mars pour inciter Oakland à payer une rançon. Suivi de 600 Go de données, publiées le 4 avril.

Les données comprennent des détails sur les allégations de mauvaise conduite de la police et de violation des droits de l'homme, ce qui peut être gênant pour la ville, le service et les agents de police eux-mêmes. Le département de la police d'Oakland est placé sous contrôle fédéral en raison du « Riders Scandal » de 2000, et le chef de la police, LeRonne Armstrong, a été licencié le 15 février pour dissimulation présumée de manquements de la part de la police. Une telle violation de données peut avoir des conséquences allant de l'extension de la surveillance fédérale à l'humiliation ou à la mise en danger d'un agent ou d'un citoyen.

Réseau médical de Lehigh Valley (LVHN), 2023

LVHN est un réseau de 13 hôpitaux et de nombreux autres établissements de soins de santé en Pennsylvanie. Le réseau a été attaqué par le gang de ransomware BlackCat, qui est soupçonné d'avoir recruté des criminels spécialisés dans les ransomwares, issus de REvil et d'autres groupes. BlackCat est un gang russe qui représente une triple menace : ransomware, vol de données et attaques par déni de service distribué. Le gang exige une rançon en exploitant ces trois attaques comme moyen de pression.

LVHN a confirmé l'attaque le 22 février et a annoncé qu'elle ne paierait pas de rançon. BlackCat a depuis lors publié certaines des données qu'elle a extraites du réseau, notamment des images de patients cancéreux recevant des traitements oncologiques.

BlackCat a également divulgué « des questionnaires médicaux, des passeports et d'autres données sensibles concernant les patients, telles que les numéros de permis de conduire, les numéros de sécurité sociale, les diagnostics médicaux, les informations sur les traitements et les résultats d'analyses ». LVHN fait maintenant l'objet d'un procès intenté par de nombreux plaignants qui ont de multiples griefs à formuler, notamment la gêne et l'humiliation. Le HIPAA Journal présente les détails de cette action en justice ici.

Écoles publiques de Minneapolis (MPS), 2023

MPS a annoncé un « incident technologique » le 21 février. Le communiqué suivant, daté du 24 février, faisait référence à un « événement de cryptage » et indiquait que l'enquête n'avait pas permis d'établir que des informations personnelles avaient été compromises. Le 1er mars, le média local KARE 11 a publié une déclaration de MPS :

Veuillez noter que MPS n'a pas payé de rançon et que l'enquête n'a pas permis d'établir que les données consultées avaient été utilisées pour commettre des actes frauduleux. Toutefois, si l'enquête en cours révèle que des informations personnelles ont été compromises, les personnes concernées en seront immédiatement informées.

Les salariés et les retraités ont vécu une expérience différente à l'époque :

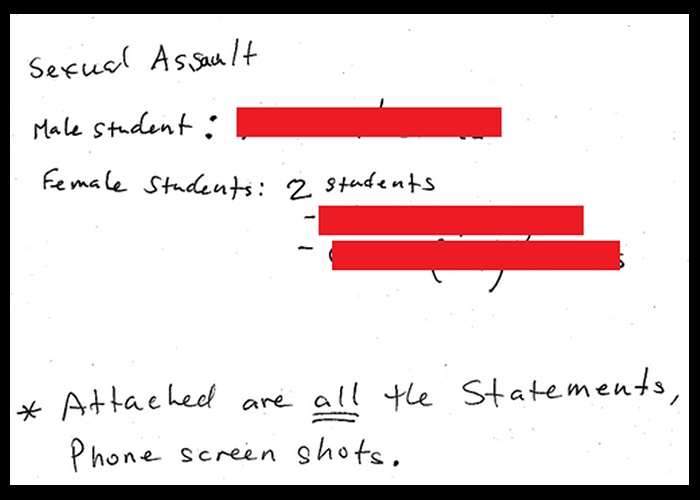

Le gang de ransomware Medusa a revendiqué la responsabilité de l'événement de cryptage et a publié un certain nombre de preuves attestant que des données avaient été volées. Il s'agissait notamment de noms et d'adresses d'étudiants, d'informations disciplinaires, de photos d'étudiants et de membres du personnel, d'informations sensibles sur les employés, de griefs syndicaux, de plaintes pour mauvaise conduite, d'enquêtes sur les droits civils, etc.

Los Angeles Unified School District (LAUSD), 2022

LAUSD a été victime d'une attaque par ransomware lancée par la Vice Society début septembre. L'attaque a entraîné d'importantes répercussions au sein du district, mais n'a pas donné lieu au paiement d'une rançon. En octobre, Vice Society a publié des données de la LAUSD comprenant des documents juridiques, des contrats, des rapports financiers, des informations bancaires et des dossiers d'employés et d'étudiants, y compris des rapports de condamnation et des évaluations psychologiques.

Une enquête indépendante menée par The 74 a ensuite révélé que la fraude portait sur des milliers d'évaluations psychologiques d'élèves, qui « offrent un degré surprenant d'informations personnellement identifiables sur les élèves qui ont bénéficié de services d'éducation spécialisée, y compris leurs antécédents médicaux détaillés, leurs résultats scolaires et leurs dossiers disciplinaires ». La Vice Society a publié ces informations sur le dark web. The 74 affirme que la LAUSD n'a reconnu la violation de ces données qu'après la publication de son enquête. S'il s'était agi de dossiers médicaux et non de dossiers scolaires, la loi HIPAA et d'autres lois relatives à la protection de la vie privée et à la divulgation auraient entraîné une autre réaction.

L'U.S. Marshals Service (USMS), 2023

L'USMS a détecté un ransomware et une exfiltration de données le 17 février. Dix jours plus tard, le bureau des affaires publiques a annoncé que « le système affecté contenait des informations sensibles relatives à l'application de la loi, y compris des renvois de procédures judiciaires, des informations administratives et des informations personnellement identifiables concernant des personnes faisant l'objet d'enquêtes de l'USMS, des tiers et certains employés de l'USMS. »

Les U.S. Marshals sont chargés de l'application de la loi fédérale et de la protection des installations et autres ressources fédérales. L'une des responsabilités de l'USMS est la mise en œuvre du programme de sécurité des témoins, également connu sous le nom de WITSEC, qui protège les témoins gouvernementaux et leurs familles. Selon un haut fonctionnaire, la base de données du programme de sécurité des témoins n'a pas été victime de cette violation, mais cette affirmation a été contredite par un article de Bleeping Computer datant du 15 mars et révélant une capture d'écran de données WITSEC mises en vente sur un forum russophone. Rien n'indique que le WITSEC ait été compromis, ce qui conduit de nombreuses personnes à penser que le vendeur essaie de tirer profit de l'attaque par ransomware.

Le vol de notre dignité

Ces violations de données sont dangereuses. Elles exposent les informations les plus personnelles des personnes les plus vulnérables. Ces criminels ne se contentent pas de voler des données que nous avons intentionnellement communiquées sur des sites d'achat ou des applications en ligne. Nombre de ces violations portent atteinte à des victimes innocentes qui préféreraient que ces données n'existent pas. Les documents volés concernent des incidents embarrassants, des communications privées et des informations qui ne sont généralement pas communiquées, à moins qu'elles ne soient exigées par une procédure judiciaire imposée à la victime. Évaluations psychologiques, images de patients atteints de cancer, informations relatives au dossier disciplinaire ou scolaire d'un mineur ? Ces violations de données peuvent être humiliantes. Ces pirates volent notre dignité. Ils nous volent.

Que faire alors ?

Les attaques sont de plus en plus sophistiquées et augmentent en nombre et en intensité. Nous avons affaire à une génération de cybercriminels expérimentés qui ont mis en place une infrastructure leur permettant d'accroître leur nombre et leur fortune. Des gangs rivaux se soutiennent même mutuellement dans la poursuite d'objectifs communs.

Comment se protéger de ces criminels ? Quelques articles ont été publiés récemment sur ce sujet. Stefan a évoqué l'importance des défenses en niveaux, et Fleming a parlé de l'importance du partage des informations sur les menaces par les fournisseurs de solutions de sécurité. Nous avons également publié de nouvelles recherches sur les types d'attaques et les dernières techniques de défense contre les ransomwares.

Barracuda préconise également une stratégie en trois volets pour la protection contre les ransomwares et nous avons détaillé les treize types de menaces par e-mail qui aboutissent à des ransomwares et à d'autres attaques. Ce sont d'excellentes ressources qui vous aideront à mettre en place une stratégie de défense à plusieurs niveaux ou à faire le point sur le système que vous avez déjà mis en place. Rendez-vous sur notre site web pour découvrir comment les solutions de sécurité et de protection des données de Barracuda peuvent vous aider à protéger les données qui vous sont confiées.

Rapport 2025 sur les ransomwares

Principales conclusions concernant l’expérience et l’impact des ransomwares sur les organisations du monde entier

S’abonner au blog de Barracuda.

Inscrivez-vous pour recevoir des informations sur les menaces, des commentaires sur le secteur et bien plus encore.

Sécurité des vulnérabilités gérée : correction plus rapide, risques réduits, conformité simplifiée

Découvrez à quel point il peut être facile de trouver les vulnérabilités que les cybercriminels cherchent à exploiter